برچسب: امنیت در عمق

-

17 سال بعد از MyDoom

بیشتر از 17 سال از شروع انتشار بدافزار پرحاشیهی MyDoom گذشته است. ویروس کامپیوتری Worm:W32/Mydoom که در ابتدا با نام W32.Novarg.A@mm و بعدها با نامهای مختلفی شناخته شد، در ابتدا بر ضد شرکت انحصار طلب SCO شروع به کار کرد و به آرامی باعث شد یکی از بزرگترین اختلالهای اینترنت شکل گیرد. این ورم باعث…

-

نقش سیاست Zero Trust در حفظ امنیت اطلاعات

جلال روحانی کارشناس رشد دیجیتال در گفتگو با خبرنگار «نبض فناوری» در رابطه موضوع حملات سایبری و هک برخی از سایتهای سازمانها و نهادها، اظهار کرد: این بحث را می توان در سه حوزه دستهبندی کرد؛ نخست اینکه چگونه میتوان با دنیا تعامل برقرار کرد تا جلو قسمتی از این اتفاقاتی که در تمام دنیا…

-

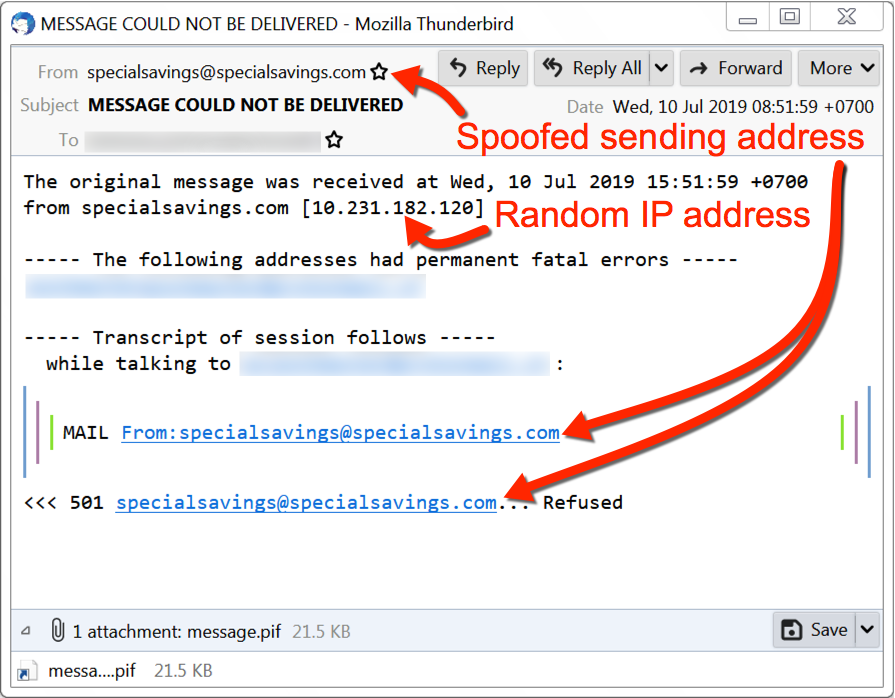

نشت اطلاعات و خطای انسانی

نشت اطلاعات و دادهها سالهای زیادی است برای سازمانها و شرکتها وجود داشته است. این مشکل امنیتی در سالهای اخیر و با همهگیری شبکههای اجتماعی نمود بیشتری پیدا کرده است. شیطنتهای رسانهای و همینطور استفاده رقبای تجاری از این نقص امنیتی باعث شده است حساسیتها در این خصوص بیشتر شود. در مطلب دادههای بیحیا در…

-

وضعیت پیچیده امنیت فضای تبادل اطلاعات

امنیت فضای تبادل اطلاعات که سرواژه افتا در داخل کشور برای آن استفاده میشود، سالهای زیادی است وضعیت پیچیدهای دارد. هر چند در حوزه Offensive Security گروهها و افراد متخصصی در حال فعالیت هستند، اما حوزه Defensive Security به علت گره خوردن به حوزههای حاکمیتی/سیاسی و امنیت ملی در وضعیت پیچیدهای به سر میبرد. اعمال…

-

همکاری NSA با تولیدکنندگان IT و CNCI

Comprehensive National Cybersecurity Initiative اوایل سال ۲۰۰۸ یکی از اقدامات نهایی آقای جرج بوش، برنامهی محرمانهای بود تحت عنوان طرح جامع امنیت فضای مجازی ملی. (اسمش آشنا نیست؟ :دی) این طرح در سال ۲۰۱۰ توسط اوباما از محرمانگی خارج شد، و به صورت مختصر در مورد آن توضیحاتی داده شد. به صورت خلاصه، اهداف این…

-

شفافیت حکومتی در زیرساختها

بعد از ۱۱ سپتامبر، اجنبیها برنامههای زیادی برای مراقبت بیشتر از زیرساختهای حیاتی راه انداختند. با اینکه تعداد زیادی از این برنامهها خشن، نژادپرستانه و با سواستفادههای زیادی همراه بود، اما نتایج خوبی در دراز مدت داشت. یکی از برنامههایی که من به کارآمد بودن آن اعتقاد دارم، دفتری با عنوان حفاظت زیرساختهای حیاتی است.…

-

تردید در ساختارهای امنیت اطلاعات

روشهایی که پیش از این برای پیادهسازی امنیت اطلاعات استفاده میشدهاند، در یک سال اخیر با مشکلات عمدهای مواجه شدهاند. از سال پیش، به صورت عمدهای، ناامنی در فضاهای مختلف اطلاعاتی در حال گسترش است. یک مرور میتوانید داشته باشید: نفوذ زئوس و جمعآوری اطلاعات بیشماری از سطح و عمق شبکههای ارتباطی تولید، انتشار و…