دسته: امنیت

-

۳ اصل شجاعت، صداقت و مسئولیت پذیری (CIA)

یکی از اصول اولیهی مباحث مربوط به امنیت اطلاعات، تعاریف و مفاهیمی است که حول سهگانه محرمانگی، یکپارچگی و (اصالت یا در دسترس بودن یا مسئولیتپذیر بودن) وجود دارند. اصول C.I.A که از سرواژههای Confidentiality, Integrity and Availability انتخاب شده است، تلاش میکند تا هر سیستم و رویهای به شیوهای تعریف شود و فعالیت کند…

-

حریم خصوصی کاربر در فضای دیجیتال کجاست؟

کلماتی که در یک برنامه سرچ کردید، کارت بانکی که از آن برای پرداخت استفاده کردهاید، تعداد صفحاتی که پیش از خرید یک کالا مشاهده کردهاید، مشخصات صفحه نمایش موبایل و یا دسکتاپ شما، زبان کیبورد، سیستمعامل مورد استفاده و هر آنچه که ممکن است به تشکیل یک هویت دیجیتال امکان پذیر باشد، هر لحظه…

-

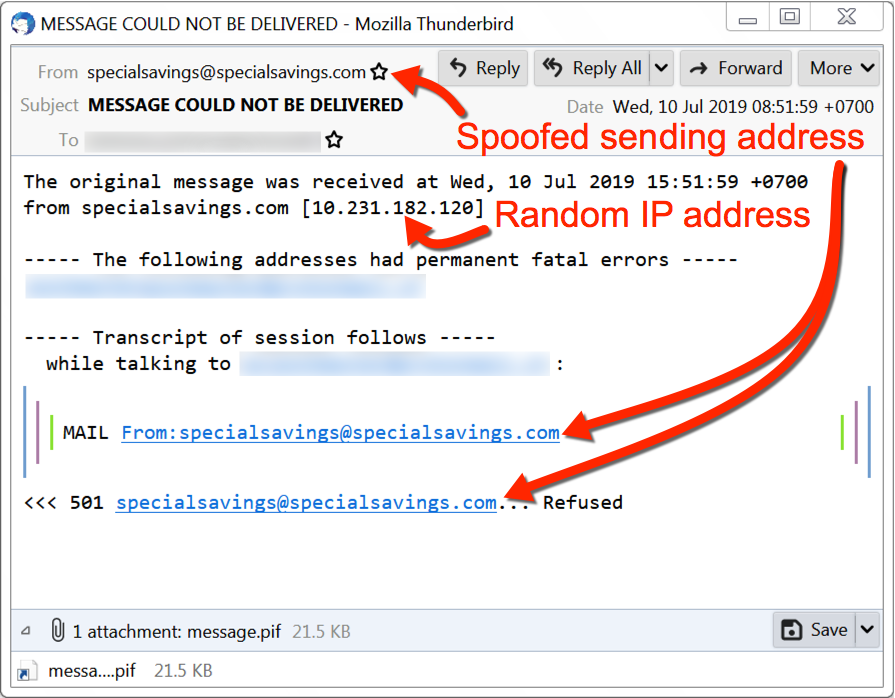

17 سال بعد از MyDoom

بیشتر از 17 سال از شروع انتشار بدافزار پرحاشیهی MyDoom گذشته است. ویروس کامپیوتری Worm:W32/Mydoom که در ابتدا با نام W32.Novarg.A@mm و بعدها با نامهای مختلفی شناخته شد، در ابتدا بر ضد شرکت انحصار طلب SCO شروع به کار کرد و به آرامی باعث شد یکی از بزرگترین اختلالهای اینترنت شکل گیرد. این ورم باعث…

-

نقش سیاست Zero Trust در حفظ امنیت اطلاعات

جلال روحانی کارشناس رشد دیجیتال در گفتگو با خبرنگار «نبض فناوری» در رابطه موضوع حملات سایبری و هک برخی از سایتهای سازمانها و نهادها، اظهار کرد: این بحث را می توان در سه حوزه دستهبندی کرد؛ نخست اینکه چگونه میتوان با دنیا تعامل برقرار کرد تا جلو قسمتی از این اتفاقاتی که در تمام دنیا…

-

نشت اطلاعات و خطای انسانی

نشت اطلاعات و دادهها سالهای زیادی است برای سازمانها و شرکتها وجود داشته است. این مشکل امنیتی در سالهای اخیر و با همهگیری شبکههای اجتماعی نمود بیشتری پیدا کرده است. شیطنتهای رسانهای و همینطور استفاده رقبای تجاری از این نقص امنیتی باعث شده است حساسیتها در این خصوص بیشتر شود. در مطلب دادههای بیحیا در…

-

دادههای بیحیا

مطلب دادههای بیحیا برای انتشار در ماهنامهی پیوست نوشته شده است و در شمارهی ۶۸ این مجله چاپ شده است. یکی از مهمترین تفاوتهای دادهها با سیستمها، بیحیایی آنهاست. بویی از حجب و حیا و رعایت مصالح نبردهاند و به سختی مراعات جایگاه صاحب داده را میکنند. دادهها بدون در نظر گرفتن جایگاه خود، هر…

-

وضعیت پیچیده امنیت فضای تبادل اطلاعات

امنیت فضای تبادل اطلاعات که سرواژه افتا در داخل کشور برای آن استفاده میشود، سالهای زیادی است وضعیت پیچیدهای دارد. هر چند در حوزه Offensive Security گروهها و افراد متخصصی در حال فعالیت هستند، اما حوزه Defensive Security به علت گره خوردن به حوزههای حاکمیتی/سیاسی و امنیت ملی در وضعیت پیچیدهای به سر میبرد. اعمال…